Testen Sie Ihre IT-Sicherheit!

Wie lässt sich die Sicherheit Ihrer IT-Infrastruktur, Systeme und der Organisation am besten testen? Genau, mit einem Hackerangriff!

Bei einem Penetration Test führen unsere Cyber Seurity-Experten einen echten Angriff durch. Dabei zeigt sich, ob die Infrastruktur gegenüber Angriffen von aussen und innen ausreichend geschützt ist und mit den akzeptierten Restrisiken im Einklang steht. Unser Vorgehen orientiert sich dabei an den anerkannte Methoden OWASP, OSSTMM und ISO 27001.

Bereiche

Web Applikationen

Mobile Applikationen

Wireless Networks

Netzwer & Server Infrastruktur

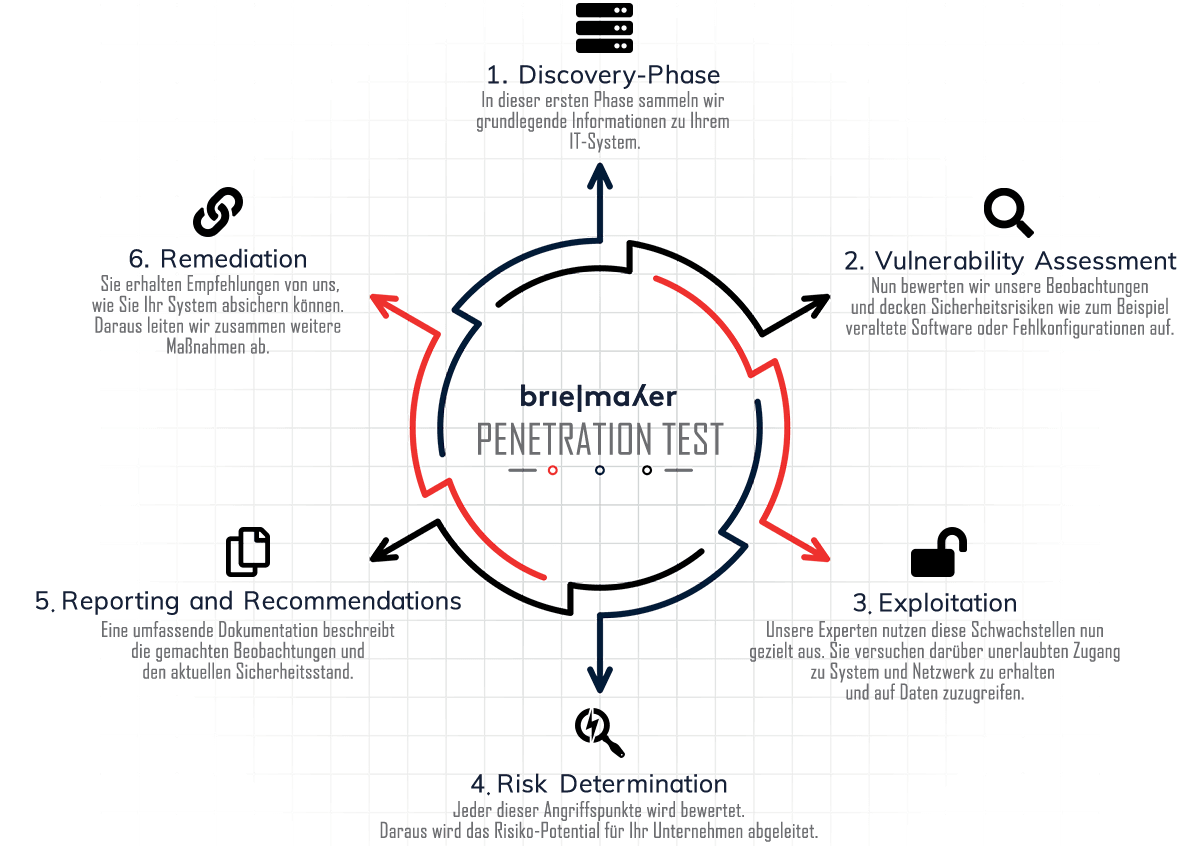

Unsere Penetration Testing Methodik

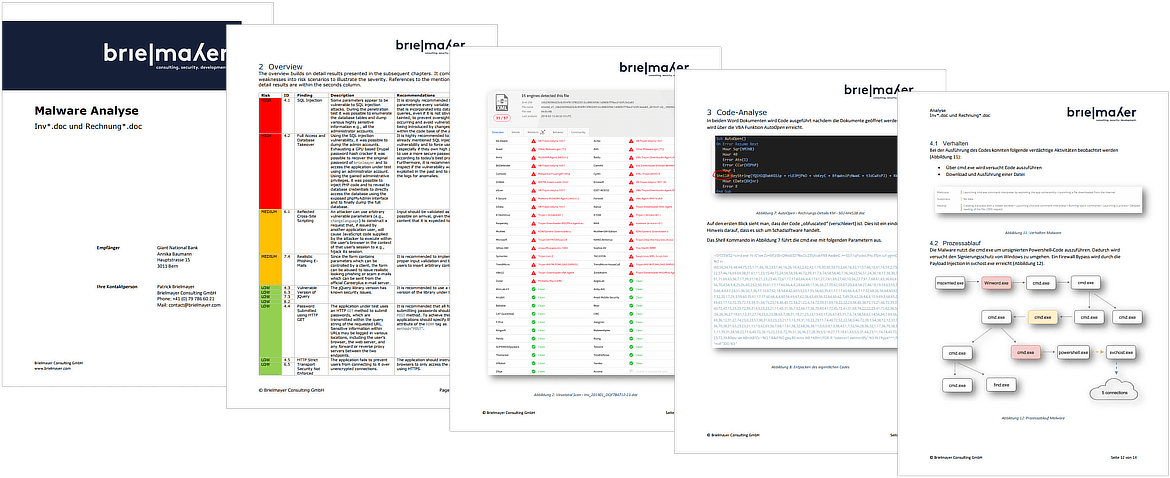

Was erhalten Sie?

Alle Ergebnisse werden in einem ausführlichen Abschlussbericht dokumentiert und anschliessend mit einem Stärken-Schwächen-Profil gegenüber internationalen Standards für IT- und Cybersicherheit verglichen. Die identifizierten Schwachstellen werden bewertet und durch Empfehlungen von Verbesserungsmassnahmen ergänzt sowie entsprechend dem damit verbundenen Risiko priorisiert dargestellt. Der Abschlussbericht wird im Rahmen einer Nachbesprechung mit dem Kunden besprochen. Der Bericht wird eine umfassende und aussagekräftige Zusammenfassung der durchgeführten Sicherheitsaudits oder Penetrationstests auf Management-Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen enthalten sein.

"Das Sprichwort stimmt, dass Sicherheitssysteme immer gewinnen müssen, der Angreifer hingegen muss nur einmal."

Kevin Mitnick

Ist Ihre Infrastrukture sicher?

Sprechen Sie mit uns um die richtigen Pentest-Dienstleistungen für Ihre Bedürfnisse zu finden.